Der Einsatz im technologischen Bereich, zumindest im Westen, ist: Qualcomm vs MediaTek. Ich persönlich bin ein Fan des taiwanesischen Unternehmens, da ich glaube, dass es sehr, sehr gute Produkte bietet, die OEMs weniger kosten. Folglich Geräte, die für uns Verbraucher auch weniger kosten. Vor allem die MediaTek-Prozessoren Abmessungen sie sind meine Favoriten. Ich war jedoch erstaunt über einen Fehler darin wurde entdeckt von den Experten von Check Point Research. Ein wirklich nerviger Bug. Sehen wir uns die Details an.

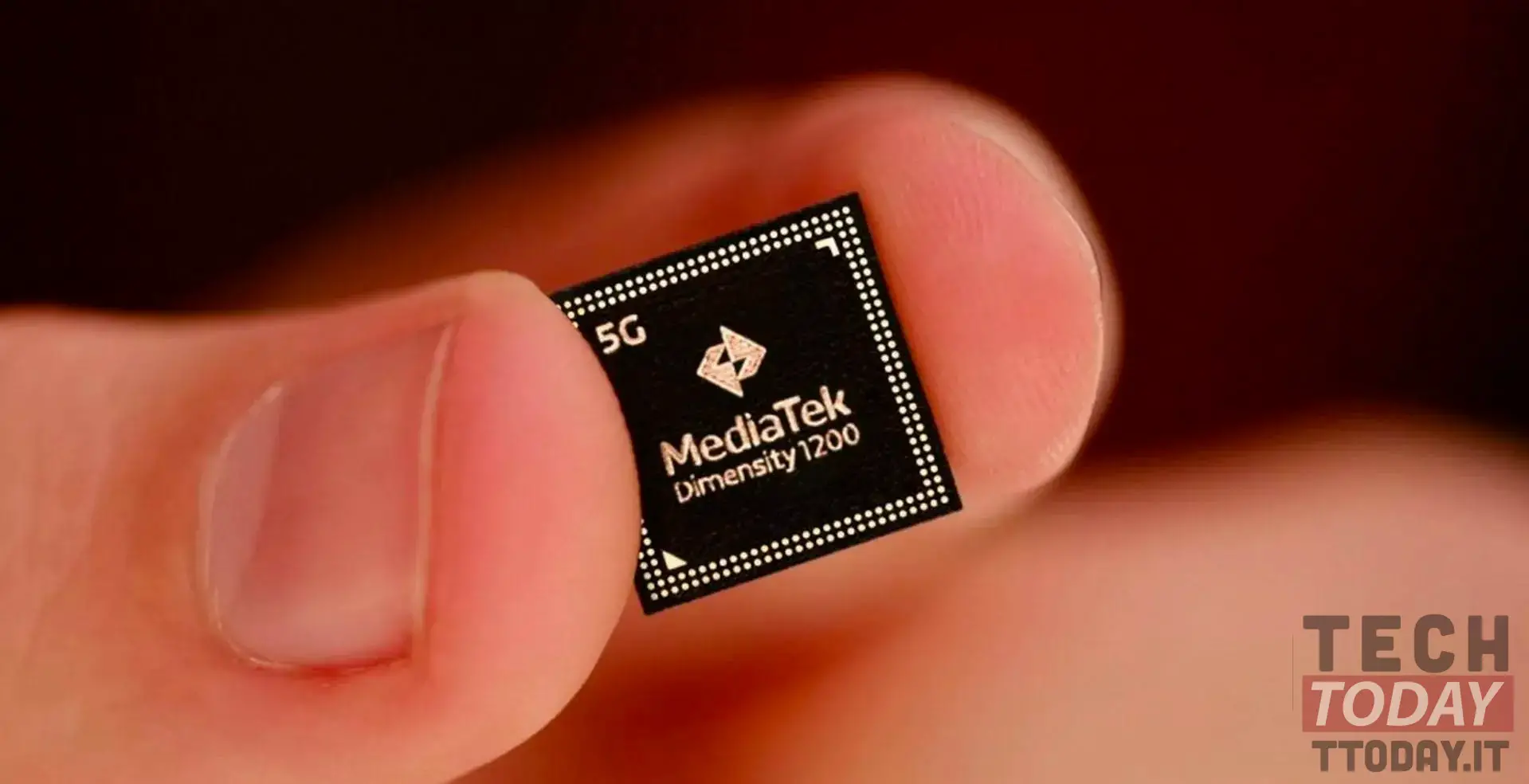

MediaTek-Prozessoren, insbesondere Dimensity, wären Opfer eines Fehlers, der es böswilligen Personen ermöglicht, Benutzer auszuspionieren

Check Point Research, oder besser gesagt seine Forschungsabteilung für Cybersicherheit, hat heute einen Bericht veröffentlicht, in dem die Existenz eines solchen beschrieben wird Sicherheitslücke bei mehreren MediaTek-Plattformen. Sprechen wir über das Unternehmen an der Spitze der Prozessorwelt, das derzeit für den Verkauf von etwa 40% der SoCs in den Smartphones der Welt verantwortlich ist.

Experten zufolge ist ein Lücke in Audioverarbeitung und Komponenten der künstlichen Intelligenz der Chips der "MediaTek Dimensity"-Familie könnten von Hackern ausgenutzt werden, um auf verschiedene Informationen zuzugreifen und im Extremfall sogar hören Gespräche Benutzer.

Lesen Sie auch: MediaTek oder Qualcomm: Das ist, wer den Weltmarkt anführt

Die Prozessoren verfügen über eine KI-Verarbeitungseinheit (APU) und eine digitale Audiosignalverarbeitung (DSP) basierend auf Mikroarchitektur.Tensilica Xtensa„Um die CPU-Kernauslastung zu reduzieren. Sie können auf diesen Bereich zugreifen durch Eingabe eines Code-Codes Verwenden Sie eine Android-App und programmieren Sie das System neu, um Benutzer auszuspionieren.

Experten verwendeten Reverse Engineering, um auf Firmware-Schwachstellen auszusagen. Sie benutzten a Redmi-Hinweis 9 5G, mit dem das MediaTek Dimensity 800U ausgestattet ist. Auch eine Anwendung ohne Privilegien, also die Berechtigung zum Zugriff auf Systemdaten, war in der Lage auf das Audiointerface der Hardware zugreifen und den Datenstrom manipulieren.

Das veröffentlichte Dokument lautet:

Da die DSP-Firmware Zugriff auf den Audiodatenstrom hat, könnte eine IPI-Nachricht von einem Angreifer verwendet werden, um die Berechtigungen zu erhöhen und den Smartphone-Benutzer theoretisch abzufangen.

Wir arbeiten gewissenhaft daran, [die Schwachstelle in Audio DSP] zu validieren und die notwendigen Vorkehrungen zu treffen. Es gibt keine Hinweise darauf, dass diese Lücke ausgenutzt wurde. Wir empfehlen unseren Endbenutzern, ihre Geräte zu aktualisieren, sobald Patches verfügbar sind, und nur Apps von vertrauenswürdigen Plattformen wie dem Google Play Store zu installieren.

Zum Glück hat MediaTek Fehler sofort entdeckt und behoben Wir haben es dank der Veröffentlichung des Security Bulletins im Oktober herausgefunden. Ergo? Wir gehen, zumindest vorerst, kein Risiko ein.

Via | Android Police